Kody QR stają się coraz popularniejsze, a wraz z nimi rosną obawy o bezpieczeństwo tego rozwiązania. Czy kody QR mogą stanowić zagrożenie?

Popularność kodów QR rośnie z roku na rok. Wraz z popularyzacją smartfonów, kody QR zaczęto wykorzystywać do szybkiego przekazywania informacji. Bardzo często z wykorzystaniem kodów QR możemy podłączyć się do sieci Wi-Fi w hotelach lub innych miejscach użyteczności publicznej. Kody QR wykorzystywane są również między innymi do konfiguracji urządzeń Internetu Rzeczy czy przypisywania planów sieci komórkowej do urządzeń wyposażonych we wbudowane karty eSIM.

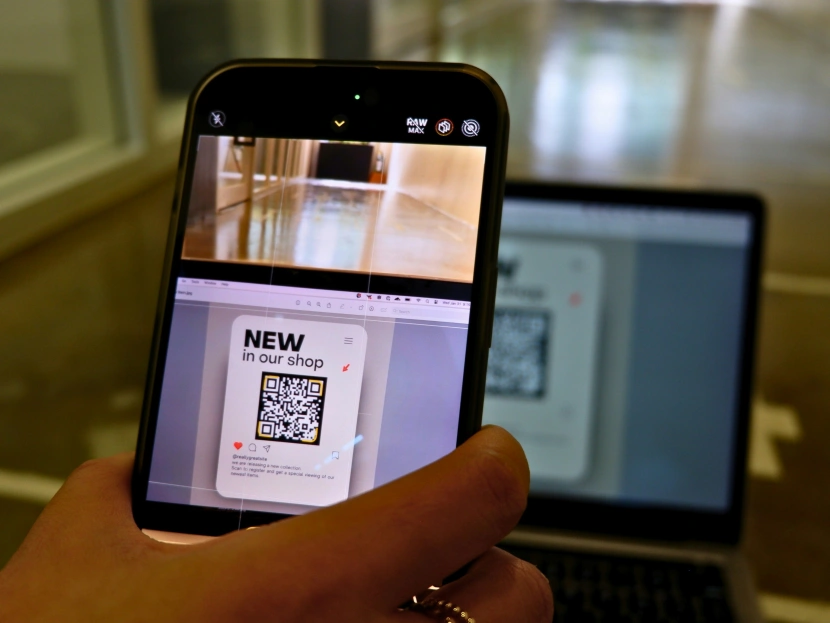

Skanowanie kodu QR Źródło: Marielle Ursua on Unsplash

Wielu konsumentów obawia się o bezpieczeństwo podczas korzystania z kodów QR. Czy ta popularna metoda do przekazywania informacji jest bezpieczna?

Zobacz również:

Kody QR są przydatne, ale mogą być wykorzystywane do wyłudzenia danych

Niestety kody QR ze względu na swój charakterystyczny konstrukt – bez zeskanowania nie da się łatwo odczytać ich treści oraz zawartości – są potencjalnym elementem wykorzystywanym przez cyberprzestępców do przeprowadzenia ataków cybernetycznych. Kody QR wykorzystywane są do kradzieży danych czy wstrzykiwania złośliwego oprogramowania. Bywają również elementem większych kampanii socjotechnicznych.

Ataki SQL

Kody QR często łączone są z atakami SQL Injection, a więc wstrzykiwania kodu SQL. Metoda ta ma na celu kradzież danych.

Oprogramowanie skanujące kody QR w urządzeniu np. smartfonie bardzo często łączy się z różnego rodzaju bazami danych, które wykorzystywane są do przeprocesowania żądania skanowania kodu QR. Wykorzystując ten mechanizm atak z wykorzystaniem kodu QR może uruchomić wykonanie zapytania w zewnętrznej bazie danych bez uwierzytelniania źródła. Takie działanie pozwala wykraść informacje z bazy danych wykorzystywanej do przetworzenia żądania odczytu kodu QR.

Zdalne wywoływanie poleceń

Kody QR bardzo często wykorzystywane są przez cyberprzestępców do zdalnej aktywacji danego polecenia. W tym celu wykorzystywany jest kod HTML, którego zadaniem jest modyfikacja oprogramowania. Za każdym razem, gdy użytkownik odwiedza zmodyfikowaną stronę, przeglądarka internetowa interpretuje kod, co skutkuje wykonaniem złośliwych poleceń na urządzeniu, na którym użytkownik skanuje kod QR. Innymi słowy, jest to sytuacja, w której dane wejściowe z kodu QR są używane jako parametr wiersza poleceń.

Kod QR na ekranie smartfona Źródło: Markus Winkler / Unsplash

W tego typu ataku cyberprzestępca może wykorzystać sytuację, zmieniając kod QR i uruchamiając dowolne polecenia na urządzeniu. Atakujący może użyć tej metody do wdrożenia rootkitów, oprogramowania szpiegującego i ataków DoS, a także połączyć się z odległą maszyną i uzyskać dostęp do zasobów systemowych.

Ataki bazujące na inżynierii społecznej

Kody QR bardzo często są elementem składowym ataków bazujących na socjotechnikach. Wykorzystanie znajomości ludzkiej psychiki bardzo często jest wykorzystywana do manipulacji ludźmi w celu uzyskania nieautoryzowanego dostępu do ich poufnych informacji. Hakerzy wykorzystują tę metodę do kradzieży informacji lub włamania się do systemu. Jedną z najczęściej stosowanych praktyk tego typu jest phishing.

Kod QR z menu w restauracji Źródło: Albert Hu / Unsplash

W przypadku phishingu atakowani użytkownicy są zmuszani do klikania lub odwiedzania fałszywych stron internetowych. Kody QR są naprawdę przydatne, ponieważ użytkownik nie przepisuje adresu strony. Jest automatycznie przekierowywany na odpowiednio spreparowaną witrynę. Najczęściej jest to wierna kopia np. strony do logowania w banku, mediach społecznościowych lub innych popularnych usługach.

Po wprowadzeniu danych i wysłaniu formularza, cyberprzestępcy mogą uzyskać dostęp do konta. Rozwiązanie to działa również w przypadku zastosowania weryfikacji MFA/2FA, ponieważ cyberprzestępcy niejednokrotnie udowodnili już, że potrafią skutecznie przejmować dane z weryfikacji wieloskładnikowej.

Jak zabezpieczyć się przed niebezpiecznymi kodami QR?

Najprostsza odpowiedź brzmi nie skanować kodów QR, ale nie zawsze jest to możliwe. Warto pamiętać, ze kody QR atakują głównie z wykorzystaniem socjotechnik. Człowiek od zawsze jest najsłabszym ogniwem całego systemu bezpieczeństwa.

W związku z tym nie powinno się skanować kodów QR z nieznanych nam źródeł. Warto dbać o obecność najnowszej wersji oprogramowania na urządzeniu, którym skanowane są kody QR. Wbudowane czytniki kodów QR coraz częściej posiadają dedykowane mechanizmy bezpieczeństwa, które sprawdzają integralność adresów URL lub działają w trybie sandbox – piaskownicy. Większość skanerów przed otwarciem witryny zaszytej w kodzie QR wskazuje jej adres URL. Warto dobrze sprawdzić o pod kątem występowania np. czeskich błędów lub literówek.

Kodów QR należy używać z głową

Wraz z szybkim rozwojem technologii, kody QR stały się częścią naszego codziennego życia. To wygodne rozwiązanie, ale niesie za sobą pewne ryzyko.

Skaner kodów QR w iOS Źródło: Brett Jordan / Unsplash

Na szczęście można łatwo zmniejszyć ryzyko związane z kodami QR poprzez racjonalne korzystanie z nich.

Zdecydowanie nie zalecamy skanowania kodów QR z publicznie dostępnych miejsc lub ulotek. Zdecydowanie lepiej jest ręcznie przepisać adres URL lub wygooglować ofertę danej firmy.

Kolejnym krokiem zwiększającym bezpieczeństwo korzystania z kodów QR jest weryfikacja informacji, które są w nich zapisane z poziomu czytników kodów QR przed wywołaniem polecenia. W tym celu można skorzystać z wielu dedykowanych programów o rozbudowanych możliwościach.

W praktyce kody QR można wygodnie i bezpiecznie wykorzystywać do łączenia się z siecią Wi-Fi poprzez skanowanie ich z naklejek umieszczonych na routerach oraz do konfiguracji urządzeń smart home takich jak kamery IP czy czujniki. Skanowanie kodu QR pozwala szybko i wygodnie sparować oba urządzenia bez konieczności przepisywania ciągu znaków.

Zgłoś naruszenie/Błąd

Oryginalne źródło ZOBACZ

Pozytywnie

Pozytywnie Neutralnie

Neutralnie  Negatywnie

Negatywnie Lubię to!

Lubię to! Super

Super Ekscytujący

Ekscytujący  Ciekawy

Ciekawy Smieszny

Smieszny Smutny

Smutny Wściekły

Wściekły Przerażony

Przerażony Szokujący

Szokujący Wzruszający

Wzruszający Rozczarowany

Rozczarowany Zaskoczony

Zaskoczony Prawda

Prawda Manipulacja

Manipulacja Fake news

Fake news

Dodaj kanał RSS

Musisz być zalogowanym aby zaproponować nowy kanal RSS